Wikipédia:Sélection/Cryptologie

Mode d'opération (cryptographie) En cryptographie, un mode d’opération est la manière de traiter les blocs de texte clairs et chiffrés au sein d’un algorithme de chiffrement par bloc. Historiquement, les modes d’opération ont été abondamment étudiés pour leur propriétés de propagation d’erreurs lors de divers scénarios de modification de données durant le chiffrement. Les développements suivants ont considéré que la protection de l’intégrité était un objectif à atteindre par des moyens complètement différents. Mais aujourd’hui il existe des modes d'opérations qui associent chiffrement et authentification de manière efficace. Lire l’article |

Générateur de nombres pseudo-aléatoires Un générateur de nombres pseudo-aléatoires est un algorithme qui génère une séquence de nombres présentant certaines propriétés du hasard. Par exemple, les nombres sont supposés être suffisamment indépendants les uns des autres, et il est potentiellement difficile de repérer des groupes de nombres qui suivent une certaine règle. Cependant, les sorties d‘un tel générateur ne sont pas entièrement aléatoires ; elles s‘approchent seulement des propriétés idéales des sources complètement aléatoires, comme le faisait remarquer ironiquement John von Neumann : « Quiconque considère des méthodes arithmétiques pour produire des nombres aléatoires » disait-il « est, bien sûr, en train de commettre un péché ». De vrais nombres aléatoires peuvent être produits avec du matériel qui tire parti de certaines propriétés physiques stochastiques (bruit électronique d‘une résistance par exemple). Lire l’article |

Cryptographie sur les courbes elliptiques En cryptographie, les courbes elliptiques, des objets mathématiques, peuvent être utilisées pour des opérations asymétriques comme des échanges de clés sur un canal non-sécurisé ou un chiffrement asymétrique, on parle alors de cryptographie sur les courbes elliptiques ou ECC (du sigle anglais Elliptic curve cryptography). L'usage des courbes elliptiques en cryptographie a été suggéré, de manière indépendante, par Neal Koblitz et Victor S. Miller en 1985. Lire l’article |

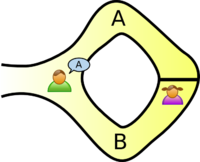

Preuve à divulgation nulle de connaissance Une preuve à divulgation nulle de connaissance est un concept utilisé en cryptologie dans le cadre de l’authentification et de l’identification. Cette expression désigne un protocole sécurisé dans lequel une entité nommée « fournisseur de preuve », prouve mathématiquement à une autre entité, le « vérificateur », qu’une proposition est vraie sans toutefois révéler une autre information que la véracité de la proposition. En pratique, ce schéma se présente souvent sous la forme d’un protocole de type « stimulation/réponse » (challenge-response). Le vérificateur et le fournisseur de preuve s’échangent des informations et le vérificateur contrôle si la réponse finale est positive ou négative. |

Chiffre de Vigenère Le chiffre de Vigenère est un système de chiffrement polyalphabétique, c’est un chiffrement par substitution, mais une même lettre du message clair peut, suivant sa position dans celui-ci, être remplacée par des lettres différentes, contrairement à un système de chiffrement monoalphabétique comme le chiffre de César (qu‘il utilise cependant comme composant). Cette méthode résiste ainsi à l‘analyse de fréquences, ce qui est un avantage décisif sur les chiffrements monoalphabétiques. Cependant le chiffre de Vigenère a été cassé par le major prussien Friedrich Kasiski qui a publié sa méthode en 1863. Il n‘offre plus depuis cette époque aucune sécurité. Il est nommé ainsi au XIXe siècle en référence au diplomate du XVIe siècle Blaise de Vigenère, qui le décrit (intégré à un chiffrement plus complexe) dans son traité des chiffres paru en 1586. On trouve en fait déjà une méthode de chiffrement analogue dans un court traité de Giovan Battista Bellaso paru en 1533. Lire l’article |

Chiffrement par décalage En cryptographie, le chiffrement par décalage, aussi connu comme le chiffre de César (voir les différents noms), est une méthode de chiffrement très simple utilisée par Jules César dans ses correspondances secrètes (ce qui explique le nom « chiffre de César »). Le texte chiffré s’obtient en remplaçant chaque lettre du texte clair original par une lettre à distance fixe, toujours du même côté, dans l’ordre de l’alphabet. Pour les dernière lettres (dans le cas d’un décalage à droite), on reprend au début. Par exemple avec un décalage de 3 vers la droite, A est remplacé par D, B devient E, et ainsi jusqu’à W qui devient Z, puis X devient A etc. Il s’agit d’une permutation circulaire de l’alphabet. La longueur du décalage, 3 dans l’exemple évoqué, constitue la clé du chiffrement qu’il suffit de transmettre au destinataire – s’il sait déjà qu’il s’agit d'un chiffrement de César – pour que celui-ci puisse déchiffrer le message. Dans le cas de l’alphabet latin, le chiffre de César n’a que 26 clés possibles (la clé nulle, qui ne modifie pas le texte, comprise)… |

François Viète François Viète, ou François Viette, en latin Franciscus Vieta, est un mathématicien français, né à Fontenay-le-Comte (Vendée) en 1540 et mort à Paris le . De famille bourgeoise et de formation juridique, il a été l'avocat de grandes familles protestantes, dont les Parthenay-l'Archevêque et les Rohan, avant de devenir conseiller au parlement de Rennes, sous Charles IX, puis maître des requêtes ordinaires de l'hôtel du roi sous Henri III. Maître des requêtes et déchiffreur d'Henri IV, membre du conseil du roi, il mène, parallèlement à ces charges au service de l'État, une carrière de mathématicien « amateur » qui lui vaut l'estime des grands professionnels de son temps. Inspiré par Ramus, Gosselin et Jacques Peletier du Mans, il restaure la géométrie des anciens (Apollonios, Théon et Diophante) et prolonge les travaux d'Albategni, de Rheticus et de Regiomontanus sur les sinus et les triangles sphériques. La publication de son livre phare Isagoge Artem Analycitem ou Isagoge marque en 1591 le début de la révolution algébrique qui, poursuivie par Thomas Harriot, William Oughtred, Albert Girard et René Descartes, fondera les notations de l'algèbre contemporaine. Viète est le premier mathématicien à noter les paramètres d'une équation par des symboles. Il fonde ainsi l'algèbre nouvelle ou « logistique spécieuse », une version « homogène » de notre façon actuelle de mener les calculs symboliques. Écrivant en latin et connu de toute l'Europe, il formera quelques élèves, Nathanael Tarporley, Pierre puis Jacques Aleaume, Marino Ghetaldi, Jean de Beaugrand, Alexander Anderson, ainsi que des correspondants dont Lansberg de Meulabeecke, qui contribueront à sa renommée et prolongeront ses méthodes, les diffusant en Angleterre, en Hollande, en Italie et en Allemagne. Il finit par l'emporter sur quelques contradicteurs tels qu'Adriaan Van Roomen et Joseph Juste Scaliger. Une partie de ses travaux est dédiée à l'astronomie. Il anticipe même, avec une décennie d'avance mais sans publication, la découverte par Kepler de la forme elliptique des orbites des planètes (1ère loi de Kepler). Enfin, par ses travaux de déchiffreur, et singulièrement les dernières recommandations qu'il communiqua au duc de Rosny (alias Sully) quelques semaines avant sa mort, François Viète est l'un des premiers cryptologues à systématiser l'art de casser les codes… |

Manuscrit de Voynich Le manuscrit de Voynich est un livre ancien écrit à l'aide d'un alphabet inconnu, et dont le sujet reste également un mystère. Son contenu n'a pour l'instant pas été déchiffré. Selon les estimations les plus couramment admises, il aurait été écrit entre 1450 et 1520. Le livre tire son nom d'un de ses anciens propriétaires, Wilfrid M. Voynich, qui l'acquit en 1912 auprès des Jésuites de Frascati, une ville près de Rome. En 1962, Hans Kraus fait une description du manuscrit sur son catalogue de vente. Le manuscrit est conservé à la Bibliothèque Beinecke de l’université Yale. D'après les travaux récents de Gordon Rugg, il pourrait s'agir d'une supercherie. Le mystère demeure entier quant à la nature exacte de ce manuscrit puisque les thèses les plus diverses s'affrontent. L'intégralité du manuscrit a été publiée pour la première fois par un éditeur français, Jean-Claude Gawsewitch, en octobre 2005. |

Kathleen SeidelKathleen Seidel est une bibliothécaire américaine, militante du mouvement pour les droits des personnes autistes. Ayant un enfant diagnostiqué avec syndrome d'Asperger, son père — désormais décédé — a présenté des traits similaires. Elle a créé et maintenu jusqu'en 2008 neurodiversity.com, un site complet sur la recherche consacrée à l'autisme, destiné à faciliter l'information dans ce domaine, et dont le slogan promeut la neurodiversité. Chercheuse et blogueuse, elle réside à Peterborough, dans le New Hampshire, avec son mari et ses enfants.

Elle est surtout connue pour ses enquêtes et ses écrits dans le domaine de l'autisme. Elle enquête sur le travail et la conduite d'un médecin et expert judiciaire américain, Mark Geier, et de son fils, David Geier. Ils promeuvent la chélation et la prise d'une hormone appelée Lupron pour soigner l'autisme. Cela conduit la commission médicale à mener des actions dans plusieurs États américains, puis à interdire à Mark Geier d'exercer la médecine, pour finalement aboutir à la mise en accusation de David Geier pour exercice illégal de la médecine. Kathleen Seidel a également travaillé sur la rédaction d'un ouvrage et d'un article de cryptographie. Critiquée autant qu'admirée pour ses prises de positions, celles-ci lui ont values d'être qualifiée d'« Erin Brockovich des troubles du spectre de l'autisme ». |